Хакеры-вымогатели очень похожи на обычных шантажистов. Как в реальном мире, так и в кибер-среде есть единичный или групповой объект атаки. Его либо крадут либо делают недоступным. Далее преступники используют определенные средства коммуникации с жертвами для передачи своих требований. Компьютерные мошенники обычно выбирают всего несколько форматов для письма с требованием выкупа, но его копии можно обнаружить практически в любом участке памяти инфицированной системы. В случае семьи шпионского ПО, известного как Troldesh или Shade, при контакте с жертвой аферисты практикуют особый подход.

Рассммотрим поближе этот штамм вируса-шифровальщика, который ориентирован на русскоязычную аудиторию. Большинство аналогичных инфекций определяет раскладку клавиатуры на атакуемом ПК, и если одним из языков является русский, вторжение прекращается. Однако вирус-вымогатель XTBL неразборчив: к несчастью для пользователей, атака разворачивается независимо от их географического местоположения и языковых предпочтений. Наглядным воплощением такой универсальности является предупреждение, которое появляется в виде фона рабочего стола, а также ТХТ файла с инструкцией по уплате выкупа.

Вирус XTBL обычно распространяется через спам. Сообщения напоминают письма известных брендов, или просто бросаются в глаза, поскольку в теме сообщения используются такие выражения, как «Срочно!» или «Важные финансовые документы». Фишинговая уловка сработает, когда получатель такого эл. сообщения загрузит ZIP-файл, содержащий код JavaScript, или объект Docm с потенциально уязвимым макросом.

Выполнив базовый алгоритм на скомпрометированном ПК, троян-вымогатель переходит к поиску данных, которые могут представлять ценность для пользователя. С этой целью вирус сканирует локальную и внешнюю память, одновременно сопоставляя каждый файл с набором форматов, подобранных на основе расширения объекта. Все файлы.jpg, .wav, .doc, .xls, а также множество прочих объектов подвергаются шифрованию через симметричный блочный крипто-алгоритм AES-256.

Различают два аспекта такого вредоносного воздействия. Прежде всего, пользователь утрачивает доступ к важным данным. Кроме того, имена файлов подвергаются глубокой кодировке, из которой на выходе получается бессмысленный набор из шестнадцатеричных символов. Все, что объединяет имена пораженных файлов, это добавленное к ним расширение xtbl, т.е. название кибер-угрозы. Имена зашифрованных файлов иногда имеют особый формат. В некоторых версиях Troldesh имена зашифрованных объектов могут оставаться без изменений, а в конце добавляется уникальный код: [email protected], [email protected], or [email protected].

Очевидно, злоумышленники, внедрив адреса эл. почты непосредственно в названия фалов, указывают жертвам способ коммуникации. Электронная почта также указана в другом месте, а именно в письме-требовании выкупа, которое содержится в файле “Readme.txt”. Такие Notepad-документы появятся на Рабочем столе, а также во всех папках с закодированными данными. Ключевой посыл состоит в следующем:

“Все файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код: [Ваш уникальный шифр] на электронный адрес [email protected] or [email protected]. Далее вы получите все необходимые инструкции. Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации”

Электронный адрес может меняться в зависимости от распространяющей вирус группы шантажистов.

Что касается дальнейшего развития событий: в общих чертах, мошенники отвечают рекомендацией перечислить выкуп, который может составлять 3 биткойн, или иную сумму в этом диапазоне. Обратите внимание, никто не может гарантировать, что хакеры выполнят свое обещание даже после получения денег. Чтобы восстановить доступ к.xtbl файлам, пострадавшим пользователям рекомендуется в первую очередь испробовать все доступные тернативные способы. В некоторых случаях данные можно привести в порядок с помощью службы теневого копирования томов (Volume Shadow Copy), предусмотренной непосредственно в ОС Windows, а также программ-дешифраторов и восстановления данных от независимых разработчиков ПО.

Удалить вирус-шифровальщик XTBL с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянов с ее помощью.

- . После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам с расширением.xtbl

Как было отмечено, программа-вымогатель XTBL блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Дешифратор – программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, эффективность которй была подтверждена уже не один раз.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вируса-вымогателя XTBL

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью помощью надежного универсального антивирусного комплекса.

Инструкция

Вызовите главное меню системы Microsoft Windows нажатием кнопки «Пуск и перейдите в пункт «Все программы для выполнения операции расшифровки ранее зашифрованных файлов.

Вызовите контекстное меню подлежащего расшифровке файла, папки или диска кликом правой кнопки мыши и укажите пункт «Свойства.

Перейдите на вкладку «Общие открывшегося диалогового окна и выберите команду «Другие.

Снимите флажок на поле «Шифровать содержимое для защиты данных и нажмите кнопку OK для применения выбранных изменений. Следует помнить, что при выполнении отмены шифрования папки, зашифрованные файлы и подпапки остаются зашифрованными, если не оговорено обратное, а вновь создаваемые файлы и подпапки расшифрованной папки подвергаться процедуре шифрования не будут.

Загрузите бесплатный инструмент te19decrypt.exe с официального сайта разработчика антивирусного приложения Dr.Web и запустите исполняемый файл утилиты для выполнения операции расшифровки файлов, зашифрованных вирусом Trojan.Encoder. (Этот вирус является программой-вымогателем, шифрующим файлы пользователя и самоудаляющимся после этого. При этом на системном диске остается текстовый файл crypted.txt, содержащий требование денежных переводов разных сумм для расшифровки поврежденных файлов.)

Нажмите кнопку «Продолжить в главном окне программы и согласитесь с предложением указать местонахождение ключевого файла c:crypted.txt вручную.

Введите полный путь к нужному файлу в диалоговом окне «Открыть и нажмите кнопку OK для подтверждения выполнения команды.

Обратите внимание

Не пытайтесь самостоятельно удалить текстовый файл с:\crypted.txt, поскольку выполнение операции расшифровки зашифрованных вирусом файлов после этого становится невыполнимой!

Источники:

- Расшифровка файла или папки

- Как расшифровать файлы, зашифрованные вирусом Trojan.Encoder?

- зашифрован файл

- Расшифровка файлов EFS

Расшифровать файл можно с помощью внутренних программ Windows ХР только в том случае, если разделы отформатированы в формате NTFS, а файлы не являются системными или сжатыми. Вся процедура сводится к снятию флажка в поле «Шифровать содержимое для защиты данных», которое является одним из элементов, отражающих свойства файлов. Войти в него можно через Проводник.

Вам понадобится

- Внутренние ресурсы системы шифрования Windows ХР, проводник

Инструкция

Войдите в проводник Windows. Для этого нажмите «Пуск», пройдите по цепочке «Все », «Стандартные», «Проводник». Другой вариант – кнопку мыши, курсор находится на кнопке «Пуск». Далее нажмите опять правую кнопку мыши, курсор которой наведен на нужный файл. Откройте контекстное меню. Выберите команду «Свойства» из представленного списка опций.

Войдите во вкладку «Общие», выберите пункт «Дополнительные». Снимите флажок в поле «Шифровать содержимое для защиты данных».

Видео по теме

Обратите внимание

Эта процедура подходит лишь для Windows XP и работает только с разделами, отформатированными по NTFS. В таком случае подключаются внутренние ресурсы системы шифрования.

Полезный совет

Шифрованию, а значит, дешифрованию не подвергаются сжатые или системные файлы. Чтобы произвести подобную процедуру необходимо сначала сжатые файлы восстановить в нормальном формате.

Если зашифрована целая папка, то все впоследствии добавленные в нее файлы также оказываются зашифрованными. В этом случае раскодирование файла представляет собой снятие пароля со всей папки.

Шифрование и дешифрование необходимо производить под одной учетной записью Администратора.

Источники:

- Тема на форуме, посвящена обсуждению процесса расшифровки файла.

Расширение имени файла - это набор символов, добавленных к концу имени файла, определяющий, какая программа должна открыть файл. По умолчанию Windows скрывает расширения имен файлов, но можно сделать расширения видимыми.

Инструкция

В открывшемся окне «Параметры папок» переходим на вкладку «Вид», убираем галочку напротив пункта «Скрывать расширения для зарегистрированных типов файлов

».

Жмем «ОК»

Обратная процедура (поставить галочку напротив пункта «Скрывать расширения для зарегистрированных типов файлов») скрывает расширения файлов. На картинке можно увидеть пример отображения файлов в проводнике с включенной и выключенной опцией отображения расширений.

Видео по теме

Источники:

- Как изменить расширение файла в Windows 10, чтобы он работал?

На данный момент времени в современном мире информационные технологии позволяют шифровать информацию. Также существуют программы, которые могут раскодировать данные. Раскодировка данных позволяет запускать игры, программы. Например, программа ExeLab TextCoder обеспечивает кодировку и раскодировку документов и других файлов. Без знания пароля невозможно узнать хранящуюся там информацию.

Вам понадобится

- ПК, программа ExeLab TextCoder

Инструкция

Чтобы раскодировать или кодировать данные, скачиваете специальную программу ExeLab TextCoder. Устанавливаете её . Запустите ExeLab TextCoder. Появится Главное окно. Для кодировки введите в "Окно 1". Оно находится слева. Нажимаете "Нормальный текст" и, в "Окне 2" появится зашифрованная информация.

Для раскодировки введите текст в "Окно" и нажмите "Раскодировать из UTF8". Получится оригинальный текст.

Для раскодировки может использоваться TCODE. Она восстанавливать текст. TCODE можно с интернета. Устанавливаете на компьютер и запускаете. Открывается главное окно. Вводите требуемый текст и нажимаете "Перекодировать". В итоге выводится 100% распознанная информация.

Распознает данные и программа Штирлиц. Скачиваете её в интернете и загружаете на компьютер. Открыв её, вы увидите окно. Там расположена панель инструментов.

Открываете Файл. Находите пункт "Открыть" и выбираете требуемый файл.

В графе "Правка" выберите "Декодировать". У вас получиться зашифрованный текст. На панели инструментов в ряд расположены виды кодировок. Вы можете выбрать любой.

Чтобы раскодировать данные, поступаете аналогично. Нажимаете "Декодировать" и в ответ текст на русском языке. С программы Штирлиц можно сразу распечатывать информацию. Для этого выбираете в Файле графу "Печать" и все.

Некоторые вирусы шифруют пользовательские файлы, после чего доступ к ним обычными средствами может быть ограничен. Восстановление нормального режима происходит путем программного вмешательства.

Инструкция

Выполните дополнительную проверку вашего компьютера на наличие вирусов. После этого загрузите из интернета одну из программ-антитроянов. Это необходимо в случае если вредоносная программа была спрятана от антивируса. Выполните проверку, после чего найдите зашифрованные файлы.

Сделайте на всякий случай их резервную копию и убедитесь в отсутствии угроз на вашем компьютере. Перепишите полное наименование троянов, найденных в вашем компьютере. Это необходимо для того, чтобы в дальнейшем получить доступ к информации о методах шифрования файлов, поскольку здесь вряд ли подойдут утилиты общего назначения. По этой же причине не торопитесь удалять вредоносные программы с вашего компьютера при первоначальной их проверке.

Скачайте любую утилиту для дешифровки файлов после поражения вирусами. Такие утилиты обычно доступны на официальных сайтах разработчиков антивирусных систем. Также при выборе программы руководствуйтесь названием трояна, которым было выполнено шифрование, поскольку многие из них используют разные способы.

Лучше всего выполнять загрузку с сайтов известных вам разработчиков систем защиты, поскольку опять же есть риск столкнуться с вредоносными программами. Обычно данные утилиты имеют пробный срок, в течение которого их можно использовать для лечения .

Следуя указаниям системы, выберите в запущенной на вашем компьютере скачанной утилите зашифрованные вирусом файлы и, следуя указаниям системы, выполните необходимые действия. После этого снова выполните проверку на вирусы, в частности касаемо расшифрованных вами файлов.

После этого установите на ваш компьютер надежное обновляемое антивирусное программное обеспечение, чтобы в дальнейшем не допустить возникновения подобных ситуаций.

Видео по теме

Полезный совет

Пользуйтесь антивирусным программным обеспечением.

Чтобы оградить личную информацию от сторонних глаз, многие пользователи устанавливают пароли на файлы Microsoft Office или PDF. При этом можно перестараться и защитить документ от самого себя, забыв код. В этом случае могут возникнуть серьезные проблемы, особенно если файл хранит в себе ценную информацию.

Вам понадобится

- - программа Advanced PDF Password Recovery;

- - программа Accent WORD Password Recovery.

Инструкция

Решается проблема с помощью специальных программ. Приложение необходимо использовать в зависимости от типа файла, к которому требуется подобрать пароль. Далее будет рассмотрена процедура открытия закодированных файлов самых часто встречаемых форматов.

Для того чтобы подобрать код к файлам PDF-формата, вам необходимо скачать программу Advanced PDF Password Recovery, после чего установить на свой компьютер.

Запустите Advanced PDF Password Recovery. Теперь действовать нужно в зависимости от ситуации. Если вы знаете, в пароле, перейдите во вкладку Lenght. Появится окно, в котором можно задать количество символов пароля. В строке «Минимальное и максимальное количество символов» вам нужно задать одинаковое число, равное количеству символов пароля.

В случае если вы не знаете количества символов пароля, в строке «Минимальное значение» установите 1, а в строке «Максимальное значение» - 10. Больше ставить нет смысла. После этого нажмите Open.

Появится окно обзора. Укажите путь к файлу. Выделите его с помощью левого клика мышки, затем нажмите «Открыть». Дальше в основном меню программы нажмите Start. Начнется процедура подбора кода к файлу. Учтите, что данная операция может занять много времени. По ее завершении в окне программы будет опубликован отчет, в котором и будет код.

Чтобы подобрать пароли к файлам Microsoft Word, воспользуйтесь программой Accent WORD Password Recovery. Запустите приложение. Выберите параметр под названием Application setup. Дальше строке Priority установите значение High. Нажмите ОК.

Затем в меню программы выберите File, после чего - Open. Укажите путь к файлу. Выделите его и нажмите «Открыть». Начнется процедура подбора кода, по завершении которой вы сможете увидеть его в отчете.

Расшифровка данных, закодированных с использованием профессионального программного обеспечения, требует либо наличия такого же программного комплекса, либо огромных вычислительных мощностей и еще более продвинутых программ. Однако чаще для кодирования используются более доступные средства, которые и раскодировать намного проще.

Инструкция

В веб-строительстве чаще всего используется наиболее доступный способ шифрования данных - с помощью встроенных функций языков программирования. Среди серверных языков наиболее распространен сегодня PHP, в котором для шифрования предназначена функция base64_encode. Закодированные с ее помощью данные можно декодировать с использованием обратной функции - base64_decode. Если у вас есть возможность в своем компьютере или на веб-сервере исполнять PHP-скрипты, создайте такой простой код:

Между кавычками функции base64_decode поместите строку данных, которую требуется расшифровать. Затем сохраните код в файл с расширением php и откройте эту страницу через браузер - в пустой странице вы увидите расшифрованные данные.

Если посмотреть на список файлов в компьютере, то можно увидеть, что имена файлов состоят из двух частей, разделенных точкой. Очевидно, что первая часть представляет собой название файла, а вот вторая - расширение, - чаще всего, состоит из бессмысленного, на первый взгляд, набора букв.

Зачем нужны расширения

Расширение является таким же обязательным атрибутом любого файла, как и его название. Дело в том, что операционная система не способна интуитивно определить соответствие файла той или иной программе по названию. Расширение имени файла предназначено для того, чтобы дать операционной системе возможность «понять», какой именно программой должен быть обработан этот файл. Кроме того, с точки зрения системы именно в расширении содержится информация о формате файла и тех действиях, которые необходимо с ним совершить.

На сегодняшний день существует несколько тысяч форматов файлов и сопоставимое количество расширений имен. Некоторые расширения традиционно используются почти с самого начала распространения персональных компьютеров, например, расширение.exe (от английского executable - исполняемый), которым обозначаются файлы, запускающие ту или иную программу, а другие появились совсем недавно. Дело в том, что многие программные продукты создают для своей работы вспомогательные файлы с уникальными расширениями, которые не может опознать никакая другая программа. А поскольку программ на рынке появляется все больше, количество расширений растет каждый день. Кроме того, постоянно увеличивается число форматов файлов различных типов: аудио, графических, видео, и каждому из таких форматов необходимо свое расширение.

Пользователю отнюдь необязательно запоминать все расширения имен файлов и программы, с ними связанные. Большинство наиболее распространенных форматов и расширений автоматически идентифицируются операционной системой, позволяя пользователю не задумываться над тем, какой именно программой открывать тот или иной файл.

Расшифровка расширений

В современных операционных системах с графическими оболочками опознанные расширения файлов часто скрываются, а формат файла и соответствующая ему программа отображается определенной иконкой. Проблема в том, что нескольким типам файлов может соответствовать одна и та же программа, поэтому иногда бывает удобнее все-таки разрешить показ расширений. В семействе операционных систем Windows сделать это можно, если в меню кнопки «Пуск» выбрать пункт «Панель управления», а затем нажать на иконку «Свойства папки». Во вкладке «Вид» нужно найти пункт «Скрывать расширения для зарегистрированных типов файлов» и снять с него галочку. Теперь вам будут видны все расширения.

Расшифровать значение конкретного расширения может быть не так просто, особенно если оно создано для формата вспомогательных файлов малоизвестной программы, однако список самых популярных расширений имен можно найти в интернете. Существуют специальные сайты, которые не только подскажут, для какой именно программы нужен файл с интересующим вас расширением, но и помогут понять, как расшифровываются буквы, из которых состоит расширение. В подавляющем большинстве случаев расширение представляет собой либо аббревиатуру (например, расширение популярного формата графических файлов.jpeg – это аббревиатура от Joint Photographic Experts Group – так называлась компания, разработавшая этот формат), либо сокращение. К примеру, расширение.dat, часто используемое для вспомогательных файлов с информацией, - это сокращение от английского слова data, что означает «данные».

Видео по теме

Вирусы-вымогатели набирают популярность с каждым днем. Несмотря на бешеную популярность, это сложнейшие для антивирусных лабораторий соперники. Злоумышленники шифруют файлы на компьютере, а затем требуют у жертвы деньги за восстановление доступа. Антивирусные лаборатории признают, бороться с такими шифровальщиками невозможно. Сегодня самый распространенный и опасный вирус такого рода - XTBL.

Вирус, шифрующий файлы

Зловред XTBL попадая на компьютер, запускает алгоритм шифра данных. Он блокирует доступ к файлам, добавляя расширение.xtbl. В отличие от других шифровальщиков, эта программа переименовывает данные, превращая название файлов в шифр. Понять, где какой файл становится невозможно. Пользователю доступно сообщение от мошенников, в котором те требуют деньги за расшифровку.

Признак появления на компьютере

Поскольку.xtbl массово шифрует данные, компьютер ощутимо перегружается. Зависания и замедление работы операционной системы – неотъемлемый атрибут заражения. В ходе атаки, привычные файлы получают неузнаваемый вид.

При попытке запуска файла, пользователь видит сообщение от взломщиков, в котором они требуют выслать код на почту, чтобы получить инструкцию по разблокировке.

При виде сообщения «Ваши файлы были зашифрованы XTBL», точно не стоит идти на поводу у вымогателей. Если пользователь выполняет требования хакеров, то получает инструкцию, в ходе которой ему придется заплатить от 3 до 5 тысяч рублей за дешифровку данных. При этом, порядочность вымогателей никто не гарантирует. Странно было бы требовать честности от людей, которые зарабатывают, создавая проблемы другим, и сознательно скрывают свои личности.

Какие файлы шифруются?

Задача вируса не нарушить работу системы, а заставить человека платить. Поэтому он оставляет в безопасности необходимые для стабильной работы операционной системы данные. Под удар попадают документы, таблицы и фотографии. Поэтому вирус особо опасен для офисных машин.

Совет! При запуске установочного файла с расширением.exe используйте функцию антивирусов «Песочница» . Запуск приложений в безопасной среде поможет в дальнейшем избежать заражений.

Что делать если файлы зашифрованы в.xtbl?

Файлы блокируются в режиме реального времени. Поэтому чем дольше включен компьютер, тем больше данных он успеет поразить. При появлении XTBL на компьютере следует совершить следующую последовательность:

- Выключить компьютер. Возможно, в этом случае удастся сохранить часть записей. Для переноса документов на съемный носитель следует сделать загрузочную флешку с рабочим образом Linux, запустить через BIOS режим работы с флешкой , и в виртуальной операционной системе перенести файлы. Упрощенный способ – вынуть жесткий диск и подключить его к другому компьютеру в качестве дополнительного диска.

- Ни в коем случае самостоятельно не переименовывать файлы. Программный код шифрует данные со сложным алгоритмом. И если важно сохранить содержимое документов, не меняйте имя или расширение.

- Отправить образцы в DrWeb или «Лабораторию Касперского ». Для каждого компьютера.xtbl использует отличительный код, но алгоритм расшифровки идентичный. Чем больше данных получит лаборатория из отдельных источников, тем быстрее подберут решение.

- Просканировать жесткий диск. Использовать XTBL расшифровку Kaspersky или Dr.Web. От «Лаборатории Касперского» используется утилита Kaspersky Internet Security , а от Dr.Web программа CureIt . После очистки удалить загрузчик вируса.

- Ждать решения от антивирусной лаборатории. Обычно ожидание может затягиваться на полгода, т.к. алгоритм достаточно сложный.

Не следует отправлять мошенникам деньги, т.к. вы рискуете остаться без средств и без ключа. Не нужно доверять малоавторитетным фирмам, обещающим восстановление. После атаки XTBL, как восстановить файлы не знает точно никто.

Если с вирусом не способны справится «мозговые центры» крупных корпораций, то на мелкие фирмы рассчитывать не стоит вовсе.

— это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

0, .1, .1st, .2bp, .3dm, .3ds, .sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt, .wav, .wbc, .wbd, .wbk, .wbm, .wbmp, .wbz, .wcf, .wdb, .wdp, .webdoc, .webp, .wgz, .wire, .wm, .wma, .wmd, .wmf, .wmv, .wn, .wot, .wp, .wp4, .wp5, .wp6, .wp7, .wpa, .wpb, .wpd, .wpe, .wpg, .wpl, .wps, .wpt, .wpw, .wri, .ws, .wsc, .wsd, .wsh, .x, .x3d, .x3f, .xar, .xbdoc, .xbplate, .xdb, .xdl, .xld, .xlgc, .xll, .xls, .xlsm, .xlsx, .xmind, .xml, .xmmap, .xpm, .xwp, .xx, .xy3, .xyp, .xyw, .y, .yal, .ybk, .yml, .ysp, .z, .z3d, .zabw, .zdb, .zdc, .zi, .zif, .zip, .zw

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел . Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту .

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее .

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш .

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

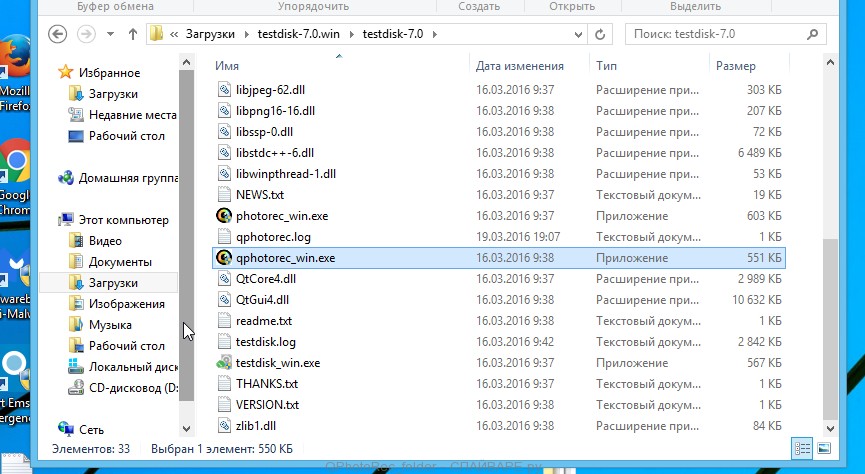

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.